Notfall Patche, Out of Band patche für Domain Controller DC crash KB5037422, KB5037425, KB5037423, KB5037426

DEUTSCH

ENGLISCH

Um die 4-5 manuellen Patches für Server 2012R2, 2016, 2019 und 2022 zu importieren und zu erklären, was zu tun ist, wenn beim Ausführen des Skripts “ImportUpdateToWSUS.ps1” zum Importieren der Patches in WSUS ein Fehler auftritt, müssen wir zunächst das Problem identifizieren.

Das Problem ergibt sich aus der Installation des Sicherheitsupdates vom März 2024, veröffentlicht am 12. März 2024 (KB5035857). Der lokale Sicherheitsautoritätssubsystemdienst (LSASS) kann auf Domänencontrollern (DCs) einen Speicherleck erleiden. Dies wird beobachtet, wenn lokale und cloudbasierte Active Directory-Domänencontroller Kerberos-Authentifizierungsanforderungen bedienen. Extremes Speicherleck kann dazu führen, dass LSASS abstürzt, was einen unerwarteten Neustart der zugrunde liegenden Domänencontroller (DCs) auslöst.

Die manuelle Installation von Patches in WSUS gestaltet sich seit einigen Monaten schwierig, da die IMPORT-Funktion im WSUS nicht mehr ordnungsgemäß funktioniert. Die WSUS-Updatefunktion von Windows Update-Katalog ist seit einiger Zeit nicht mehr funktionsfähig. Der Trick mit IE/EDGE und Zone-Dateien und dem ActiveX-Plugin funktioniert nicht mehr.

Die neue Lösung besteht darin, die Patches mithilfe eines PowerShell-Skripts von Microsoft zu importieren, aber wir haben festgestellt, dass es Probleme gibt, dies auf SRV 2019 + 2022 ohne Änderungen am WSUS-Server zu tun.

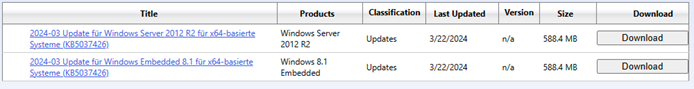

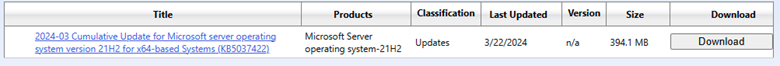

Hier ist eine Übersicht über die Patches zum Stand 26.03.2024 mit Patch für 2019:

Beachten Sie, dass die genaue Anleitung zum Importieren dieser Patches und zum Beheben von Fehlern bei der Ausführung des Importskripts möglicherweise je nach Situation und Systemkonfiguration variieren kann.

2012R2, KB5037426

2012R2, https://www.catalog.update.microsoft.com/Search.aspx?q=KB5037426

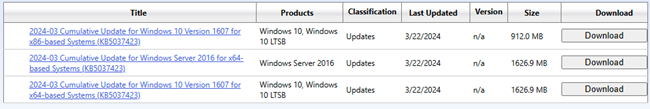

W10 + 2016, KB5037423

2016: https://www.catalog.update.microsoft.com/Search.aspx?q=KB5037423

W10, X64: https://www.catalog.update.microsoft.com/Search.aspx?q=KB5037423

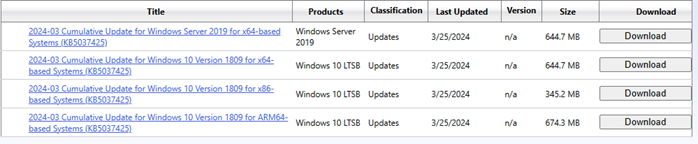

March 25, 2024—KB5037425 (OS Build 17763.5579) Out-of-band – Microsoft Support

2019, KB5037425

https://catalog.update.microsoft.com/Search.aspx?q=KB5037425

2022, KB5037422

2022: https://www.catalog.update.microsoft.com/Search.aspx?q=KB5037422

The ID of the patches:

|

2012R2 (KB5037426) |

|

.\ImportUpdateToWSUS.ps1 -UpdateId f2aaaf6d-b74b-4b64-aa72-535b1831124c |

|

W10 (KB5037423) |

|

.\ImportUpdateToWSUS.ps1 -UpdateId e2d5822a-19f1-4f96-95ad-3974a58f0a00 |

|

2016 (KB5037423) |

|

.\ImportUpdateToWSUS.ps1 -UpdateId 0683858a-06db-4f1a-b1eb-6ba0998d83f0 |

|

2019 |

|

.\ImportUpdateToWSUS.ps1 -UpdateId 69c36f19-90e0-49fb-b0f2-f317be093b59 |

|

2022 |

|

.\ImportUpdateToWSUS.ps1 -UpdateId 1bc3fe3f-74dc-48da-a3f3-65a6c06f4335 |

Step by step for 2016/2019/2022 SRV OS.

a) Laden Sie das PowerShell-Skript “ImportUpdateToWSUS.ps1” von WSUS and the Microsoft Update Catalog | Microsoft Learn | https://learn.microsoft.com/en-gb/windows-server/administration/windows-server-update-services/manage/wsus-and-the-catalog-site?branch=pr-4097#powershell-script-to-import-updates-into-wsus or https://github.com/MicrosoftDocs/windowsserverdocs/blob/main/WindowsServerDocs/administration/windows-server-update-services/manage/wsus-and-the-catalog-site.md

b) Um herauszufinden, ob Sie etwas bezüglich TLS oder SchUseStrongCrypto ändern müssen, laden Sie das PowerShell-Skript herunter und führen Sie den folgenden Befehl von PowerShell aus, wo Sie das Skript heruntergeladen haben. Falls Sie einen Server 2016 haben, könnte es bereits funktionieren, wie es ist.

|

Wenn Sie überprüfen möchten, ob Sie TLS oder SchUseStrongCrypto ändern müssen, führen Sie diesen Befehl aus, wenn Sie das PS heruntergeladen haben: |

|

.\ImportUpdateToWSUS.ps1 -UpdateId f2aaaf6d-b74b-4b64-aa72-535b1831124c |

Wenn alles gut gegangen ist und KEIN roter Fehler aufgetreten ist, können Sie direkt zum SCHRITT gehen, Importieren aller Out of Band Patches in den WSUS in diesem Beitrag importieren können.

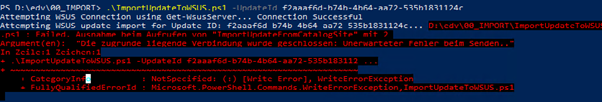

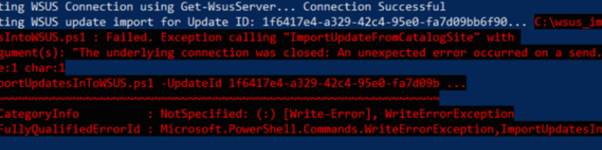

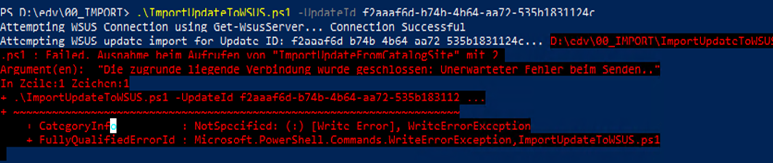

Wenn Sie folgenden Fehler sehen (wahrscheinlich auf SRV 2019 oder 2022 OS), müssen Sie einige TLS- oder SchUseStrongCrypto-Einstellungen in einem ersten Schritt ändern.

|

|

|

PS D:\edv\00_IMPORT> .\ImportUpdateToWSUS.ps1 -UpdateId f2aaaf6d-b74b-4b64-aa72-535b1831124c Attempting WSUS Connection using Get-WsusServer… Connection Successful Attempting WSUS update import for Update ID: f2aaaf6d-b74b-4b64-aa72-535b1831124c… D:\edv\00_IMPORT\ImportUpdateToWSUS.ps1 : Failed. Ausnahme beim Aufrufen von “ImportUpdateFromCatalogSite” mit 2 Argument(en): “Die zugrunde liegende Verbindung wurde geschlossen: Unerwarteter Fehler beim Senden..” In Zeile:1 Zeichen:1 + .\ImportUpdateToWSUS.ps1 -UpdateId f2aaaf6d-b74b-4b64-aa72-535b183112 … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : NotSpecified: (:) [Write-Error], WriteErrorException + FullyQualifiedErrorId : Microsoft.PowerShell.Commands.WriteErrorException,ImportUpdateToWSUS.ps1 |

Nur wenn Sie den ROTEN Fehler oben sehen müssen Sie SchUseStrongCrypto aktivieren

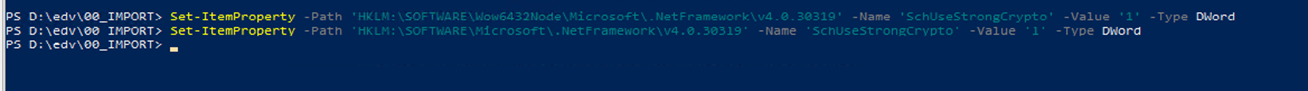

SRV 2019 + 2022 > Für Microsoft .net 4 Framework Anpassungen folgendes ausführen und neu starten. Entweder PS oder dann mit Registry Patch.

|

Change SchUseStrongCrypto for .net 4 32/64BIT for Server 2019/2022 |

|

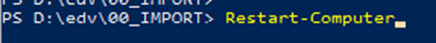

Set-ItemProperty -Path ‘HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NetFramework\v4.0.30319’ -Name ‘SchUseStrongCrypto’ -Value ‘1’ -Type DWord Set-ItemProperty -Path ‘HKLM:\SOFTWARE\Microsoft\.NetFramework\v4.0.30319’ -Name ‘SchUseStrongCrypto’ -Value ‘1’ -Type DWord Restart-Computer |

|

|

|

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319] “SchUseStrongCrypto”=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] “SchUseStrongCrypto”=dword:00000001 |

|

reg.exe add “HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319” /v “SchUseStrongCrypto” /t REG_DWORD /d 1 /f reg.exe add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319” /v “SchUseStrongCrypto” /t REG_DWORD /d 1 /f |

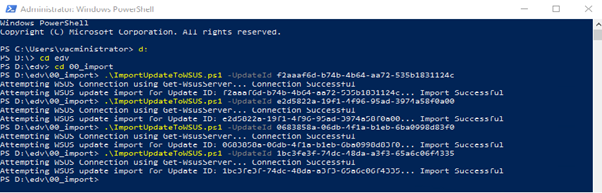

Importieren aller Out of Band Patches in den WSUS

Sie haben Server 2016 und haben keine roten Powershell-Fehler mit dem obigen Versuch gesehen ODER Sie haben SRV2019 und SRV 2022 und haben das SchUseStrongCrypto-Problem behoben und den Server neu gestartet. Versuchen Sie dann erneut, alle Patches zu importieren.

PS:

.\ImportUpdateToWSUS.ps1 -UpdateId f2aaaf6d-b74b-4b64-aa72-535b1831124c

.\ImportUpdateToWSUS.ps1 -UpdateId e2d5822a-19f1-4f96-95ad-3974a58f0a00

.\ImportUpdateToWSUS.ps1 -UpdateId 0683858a-06db-4f1a-b1eb-6ba0998d83f0

.\ImportUpdateToWSUS.ps1 -UpdateId 1bc3fe3f-74dc-48da-a3f3-65a6c06f4335

.\ImportUpdateToWSUS.ps1 -UpdateId b40feb45-69fa-4ed7-aff2-608a93c9512f

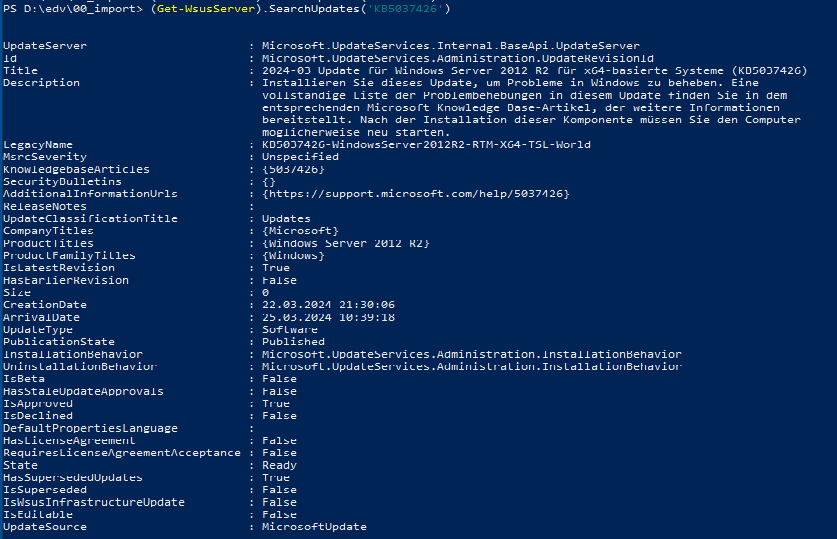

Sie werden die erwähnten Updates auf dem WSUS-Server sehen.

Sie können mit PS auf dem WSUS überprüfen, ob sie vorhanden sind:

(Get-WsusServer).SearchUpdates(‘KB5037426’)

Falls Sie immer noch Fehler haben folgendes beachten:

• Führen Sie das PS auf dem WSUS selbst aus

• Spielen Sie mit den Optionen für das Skript für Port 8530 und 8531 und SSL herum.

• Überprüfen Sie das Zertifikat Widerrufungs-CRL und die Firewall auf dem Server mit unserem Tool crlcheck.exe, CRLcheck.exe Certificate Revocation List Check Tool, um alle CRL und OCSP auf dem Windows-Client zu überprüfen – www.butsch.ch | https://www.butsch.ch/post/crlcheck-exe-certificate-revocation-list-check-tool-to-verify-all-crl-and-ocsp-on-windows-client/

• VERSUCHEN SIE 127.0.0.1 als WSUS im Skript.

• Laden Sie die Nartac Software – IIS Crypto herunter | https://www.nartac.com/Products/IISCrypto/ wählen Sie die beste Praxis und starten Sie den Server neu (Ja, es funktioniert auch auf SRV 2022).

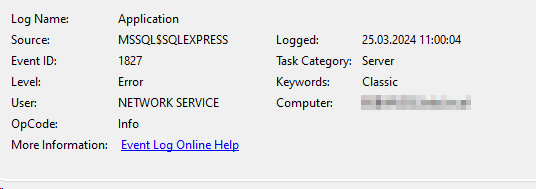

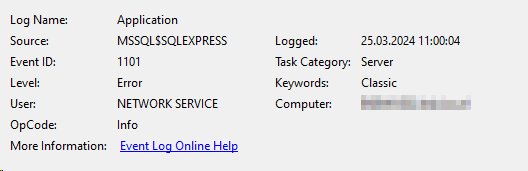

• Überprüfen Sie Ereignisse oder den Server auf 1827 oder 1101 > Stellen Sie sicher, dass Sie das Limit der WID- oder SQL Express-Datenbank NICHT erreicht haben (siehe unten).

CREATE DATABASE or ALTER DATABASE failed because the resulting cumulative database size would exceed your licensed limit of 10240 MB per database.

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.