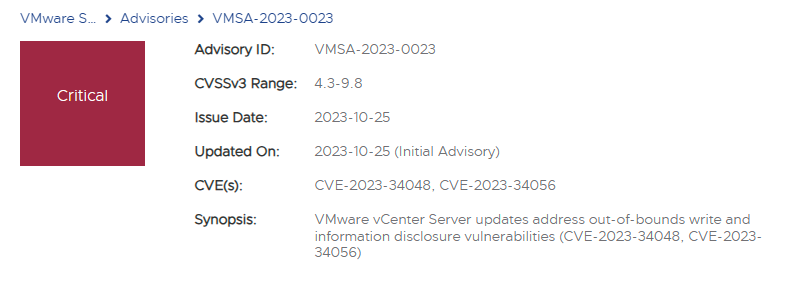

CVE-2023-34048 and CVE-2023-34056 Rating 9.8/10 DRINGEND, Angriff Information Public verfügbar

Sämtliche VCENTER von neuer Lücke betroffen

EXPLOIT code im Umlauf.

Patche für aktuelle und alte VCENTER Versionen ab sofort

https://www.vmware.com/security/advisories/VMSA-2023-0023.html

https://cve.mitre.org/cgi-bin/cvename.cgi?name=2023-34048

Betroffene Produkte

– VMware vCenter Server

– VMware Cloud Foundation

Einführung

Ein Out-of-Bounds Write (CVE-2023-34048) und eine teilweise Informationsfreigabe (CVE-2023-34056) im vCenter Server wurden VMware verantwortungsbewusst gemeldet. Updates stehen zur Verfügung, um diese Schwachstellen in betroffenen VMware-Produkten zu beheben.

3a. VMware vCenter Server Out-of-Bounds Write Vulnerability (CVE-2023-34048)

Beschreibung:

vCenter Server enthält eine Out-of-Bounds Write-Schwachstelle in der Implementierung des DCERPC-Protokolls. VMware hat die Schwere dieses Problems als kritisch eingestuft, mit einem maximalen CVSSv3-Basiswert von 9.8.

Bekannte Angriffsvektoren:

Ein bösartiger Akteur mit Netzwerkzugriff auf vCenter Server kann einen Out-of-Bounds Write auslösen, der potenziell zu einer Remote-Ausführung von Code führt.

Lösung:

Um CVE-2023-34048 zu beheben, wenden Sie die Updates aus der Spalte ‘Fixed Version’ der ‘Response Matrix’ unten auf betroffene Bereitstellungen an.

Workarounds: In-Produkt-Workarounds wurden untersucht, erwiesen sich jedoch als nicht machbar.

Zusätzliche Dokumentation:

Ein ergänzendes FAQ wurde zur weiteren Klärung erstellt. Bitte sehen Sie: https://via.vmw.com/vmsa-2023-0023-qna

Hinweise:

Obwohl VMware in den Sicherheitswarnungen von VMware keine End-of-Life-Produkte erwähnt, hat VMware aufgrund der kritischen Schwere dieser Schwachstelle und des Mangels an Workaround einen Patch für vCenter Server 6.7U3, 6.5U3 und VCF 3.x allgemein verfügbar gemacht. Aus denselben Gründen hat VMware zusätzliche Patches für vCenter Server 8.0U1 bereitgestellt.

Async vCenter Server-Patches für VCF 5.x- und 4.x-Bereitstellungen stehen zur Verfügung. Bitte sehen Sie KB88287 für weitere Informationen.

3b. VMware vCenter Server Partial Information Disclosure Vulnerability (CVE-2023-34056)

Beschreibung:

vCenter Server enthält eine teilweise Informationsfreigabe-Schwachstelle. VMware hat die Schwere dieses Problems als moderat eingestuft, mit einem maximalen CVSSv3-Basiswert von 4.3.

Bekannte Angriffsvektoren:

Ein bösartiger Akteur mit nicht-administrativen Privilegien für vCenter Server kann dieses Problem nutzen, um auf nicht autorisierte Daten zuzugreifen.

Lösung:

Um CVE-2023-34056 zu beheben, wenden Sie die Updates aus der Spalte ‘Fixed Version’ der ‘Response Matrix’ unten auf betroffene Bereitstellungen an.

Workarounds: Keine

Zusätzliche Dokumentation: Keine

Fixed Version(s) and Release Notes:

VMware vCenter Server 8.0U2

Downloads and Documentation:

https://customerconnect.vmware.com/downloads/details?downloadGroup=VC80U2&productId=1345&rPId=110105

VMware vCenter Server 8.0U1d

Downloads and Documentation:

https://customerconnect.vmware.com/downloads/details?downloadGroup=VC80U1D&productId=1345&rPId=112378

VMware vCenter Server 7.0U3o

Downloads and Documentation:

https://customerconnect.vmware.com/downloads/details?downloadGroup=VC70U3O&productId=974&rPId=110262

Cloud Foundation 5.x/4.x

https://kb.vmware.com/s/article/88287

Mitre CVE Dictionary Links

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-34048

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-34056

FIRST CVSSv3 Calculator

CVE-2023-34048: https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

CVE-2023-34056: https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:L/I:N/A:N

Gruss an @Gilles 😉

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.