Microsoft Patch KB5034439 Server 2022 also fails on SRV 2022 without Recovery Partition or with too small recovery Partition (Free space under 250MB)

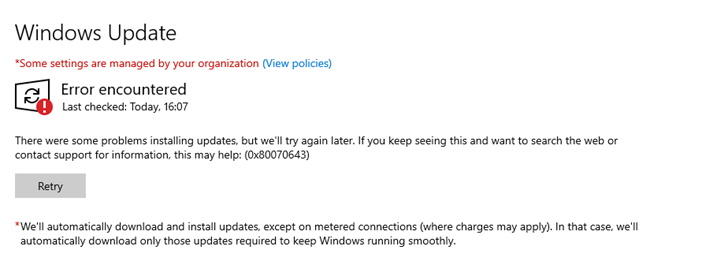

ERROR: KB5034439, 0x8024200B, 0x80070643 ERROR_INSTALL_FAILURE.

PATCH: 024-01 Security Update for Microsoft server operating system version 21H2 for x64-based Systems (KB5034439).

Status 12.01.2024 —————————————————–

Microsoft has releases two PowerShell with which you should be able to fix the problem.

Microsoft still recommends to RESIZE the Partition manual which is the least risky

https://support.microsoft.com/en-us/topic/kb5034957-updating-the-winre-partition-on-deployed-devices-to-address-security-vulnerabilities-in-cve-2024-20666-0190331b-1ca3-42d8-8a55-7fc406910c10

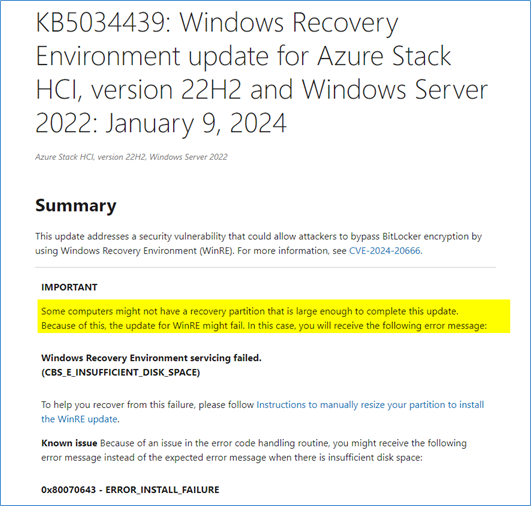

The January 2024 Windows RE update might fail to install

Status 15.01.2024 —————————————————–

Mitigated N/A

KB5034441

2024-01-09 Last updated: 2024-02-09, 17:04 PT

Opened: 2024-01-12, 14:10 PT

Devices attempting to install the January 2024 Windows Recovery Environment update ( KB5034441) might display an error related to the size of the Recovery Environment’s partition. The Windows Recovery Environment (WinRE) is used to repair or recover from issues affecting Windows.

Resulting from this error, the following message might be displayed.

“0x80070643 – ERROR_INSTALL_FAILURE”

Important: If your Windows device does not have a recovery environment configured, you do not need this update ( KB5034441). In this case, the error can be ignored.

To determine whether your device has a recovery environment configured, inspect the WinRE status by following these steps:

Open a Command Prompt window (cmd) as admin.

To check the WinRE status, run reagentc /info. If the WinRE is configured, a “Windows RE status” field will appear in the output, with value “Enabled”. If WinRE is not configured, this field will have the value “Disabled”.

Workaround: It might be necessary to increase the size of the WinRE partition in order to avoid this issue and complete the installation. Note that 250 megabytes of free space is required in the recovery partition. Devices which do not have sufficient free space in the recovery partition can use a script to extend the partition size. A sample script has been provided in the documentation for adding an update package to WinRE, Extend the Windows RE Partition. Guidance to manually change the WinRE partition size can additionally be found in KB5028997: Instructions to manually resize your partition to install the WinRE update.

Next steps: We are working on a resolution and will provide an update in an upcoming release.

Affected platforms:

Client: Windows 11, version 21H2; Windows 10, version 22H2; Windows 10, version 21H2

Server: Windows Server 2022

https://learn.microsoft.com/en-us/windows/release-health/status-windows-10-22h2#3231msgdesc

KB5028997: Instructions to manually resize your partition to install the WinRE update

https://support.microsoft.com/en-us/topic/kb5028997-instructions-to-manually-resize-your-partition-to-install-the-winre-update-400faa27-9343-461c-ada9-24c8229763bf

Status Monday 15.01.2024 ————————————————————

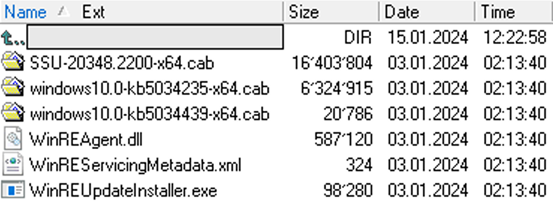

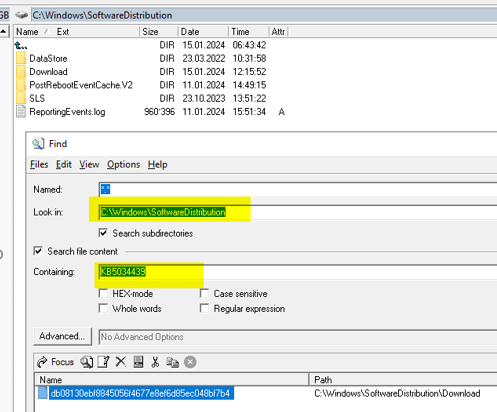

Even if the patch was downloaded AND it failed to install in the past starting 15.01.2024 the server WILL NOT try install again. Even if the file is visible in Directory C:\Windows\SoftwareDistribution\Download (if you search for content “KB5034439” in files). MS somewhoe revoked the file direct. In WSUS Sync History we do not see the patch denied or revoked in SYNC report history since release date.

- If you dont use BITLOCKER on Server YOU DO NOT need the patch. Leave the server and wait for 02/2024 patches. You are safe no risk.

- If you use BITLOCKER and dont’ want to resize and play around with partitions: According to some MS info you may secure the Bitlocker envrioment also in this way.

<?xml version=”1.0″ encoding=”utf-8″ ?>

– <WinREServicingMetadata Version=”1.0″>

<Package CabName=”SSU-20348.2200-x64.cab” Partition=”WinRE” />

<Package CabName=”windows10.0-kb5034235-x64.cab” Partition=”WinRE” />

<Package CabName=”windows10.0-kb5034439-x64.cab” Partition=”MainOS” />

</WinREServicingMetadata>

Status Monday 15.01.2024 ————————————————————

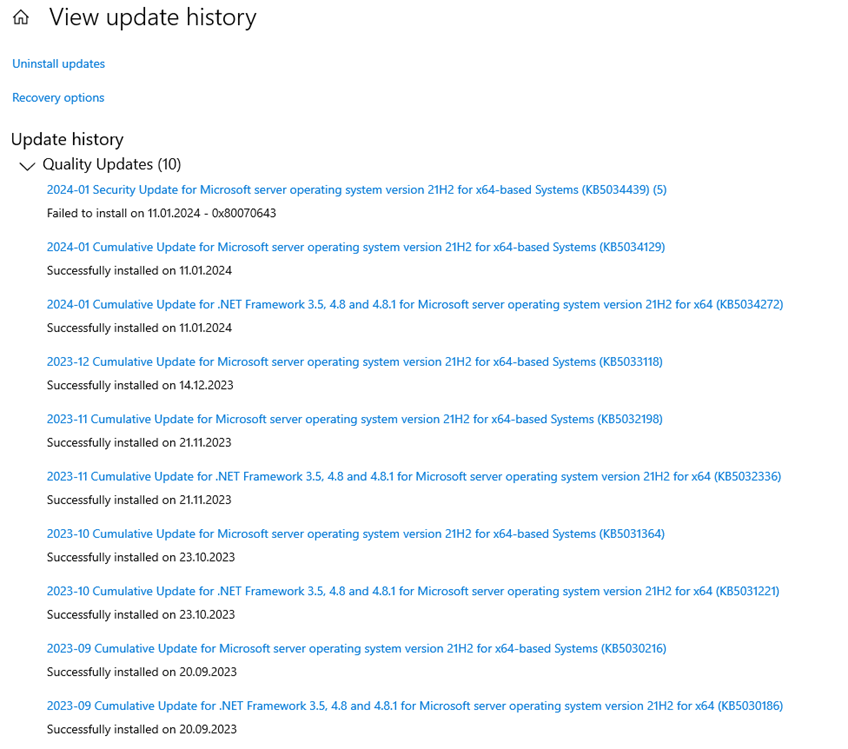

We see this error on a:

- SRV 21H2, 20348.2227, Windows Server 2022, English, VL, with no Recovery Partition

- All installed fine BEFORE 01/2024 (Monthly on patch day)

- All patches before 01/2024 installed fine today, except for the KB5034439

Explanation why this has a history and bad taste:

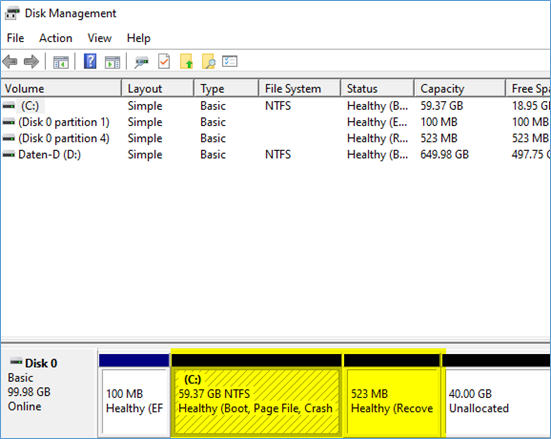

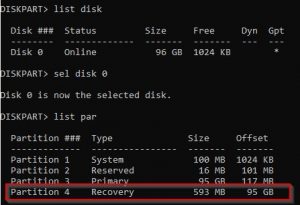

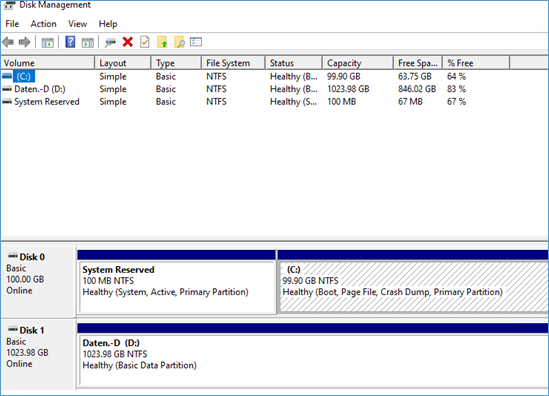

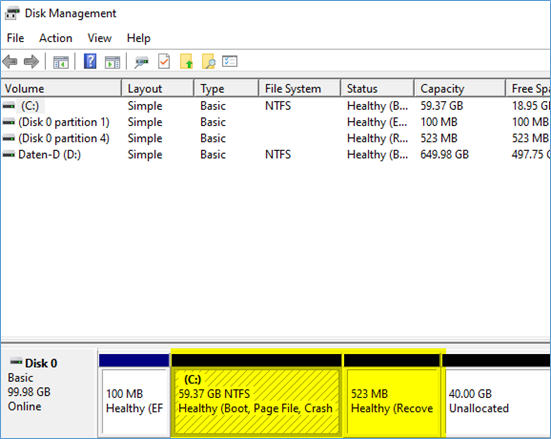

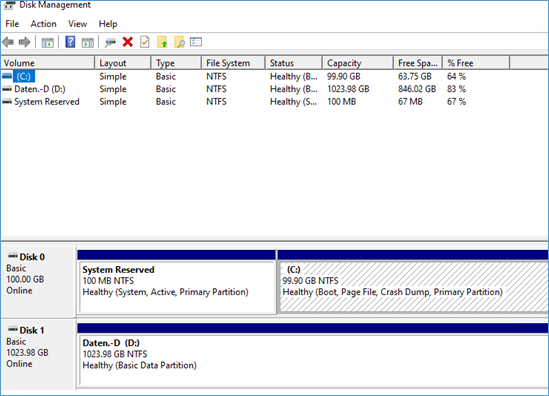

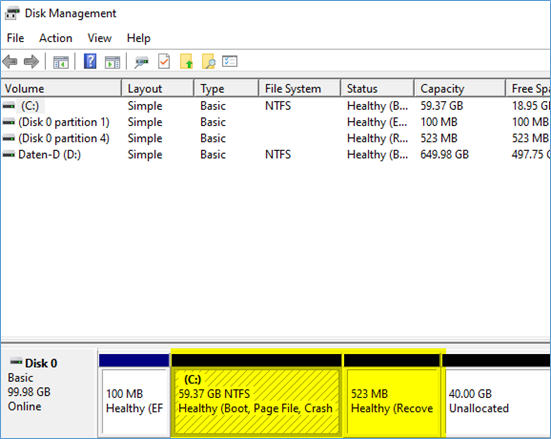

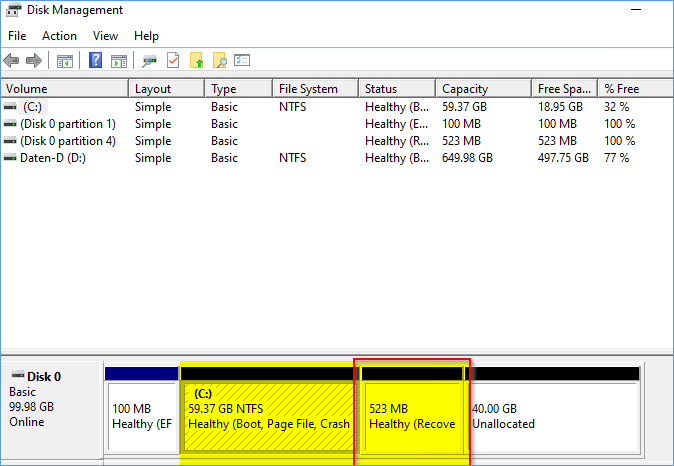

Months ago, when we first interacted with Windows Server 2022, it automatically installed a recovery partition, causing issues particularly on VMware because we were unable to resize the C: drive on a host afterwards. If you look at the partition layout, you understand why.

Screenshot shows a SRV 2022 with default Recovery partition.

Sample diskpart.exe

Or for the PS hungry:

Get-Partition | Ft

Get-Partition | Where-Object { $_.Type -eq “Recovery” }

In the typical setup of Windows Server 2022, this recovery partition is situated behind the system partition containing the Windows directory.

The past problem for Vmware/Storage Admins and why we removed it:

Its presence does not allow the expansion of the file system as example c:, a common requirement in virtual systems where disk resizing is frequent and space is adapted as needed to save storage space.

Why this was not a problem until now:

Given that we never utilize this Recovery partition in enterprise environments, aiming to conserve space, we made the decision to delete it. Why would you waste Terabytes of space when your run Veeam and Netapp Snapshots? In addition, some Storage Saver allmost weekly resize partitions so we needed a solution.

At that point, I asked people if this would be a smart idea because we do not know if future OS upgrades can handle this or may fall over it. 😉

The problem now in 2024:

There is an exploit targeting servers encrypted with BitLocker.

CVE-2024-20666 – Security Update Guide – Microsoft – BitLocker Security Feature Bypass Vulnerability

Key point: The attacker needs “physical” access to the metal standalone server or VM host via VCenter.

“A successful attacker could bypass the BitLocker Device Encryption feature on the system storage device. An attacker with physical access to the target could exploit this vulnerability to gain access to encrypted data.”

An attacker can leverage the recovery options to initiate a boot in that mode, subsequently gaining access to the encrypted file system. The recent patch from Microsoft addresses this vulnerability but introduces a new complication—the updated recovery partition is larger and demands more space to function effectively.

Error or Installation Failure when you try to install the patch:

Windows failed to install the following update with error 0x8024200B:

Current Workaround 14.01.2024

Latest info from MS:

Regarding severity / critical / Security compared to risk

Keep in mind to attack the attacker needs “physical” access to the standalone server (KMS/Remote Video) or VM host via VCenter. Take special CARE of the physical Servers like DC, CA PKI which run Bitlocker because of security reason. There some people also have the Recovery Partition active because a Restore from Backup is always last option in Enterprise and should never happen.

If you don’t use BITLOCKER on Server:

- If you do NOT use BITLOCKER SERVER encryption > LEAVE IT > Do not touch. Wait for MS to fix.

- You “MAY” remove the already downloaded patch from your WSUS-client with a batch > See END of blog for script. If you check your WSUS Server for the patch or Windows Update Catalog, it is not there anymore.

- If you do not use Bitlocker. You are secure. JUST the patch will re-appear each time you search for updates. Nothing happens. Go back to sleep.

If you use BITLOCKER and dont’ want to resize and play around with partitions:

According to some MS info you may secure the Bitlocker envrioment also in this way.

I you have NO Recovery Partition:

Around 80% in Enterprise Environments with VMware and Storage.

Nothing happens, the patch will fail on install and server does reboot fine. Patch will just re-appear and fail. MS will provide an update which may remove the pre-install downloaded patch from your server.

You are secure even if you use Bitlocker because attacker cannot use the Reovery Partition to bypass Bitlocker.

If your server has already pulled the patch locally from WSUS, you “MAY” want to remove it manually from the WSUS-client’s download structure. See the end of the blog entry for a sample script (Use at your own risk). If you leave, it as it is it will just fail every time.

If you have a Recovery Partition at the end (Default)

Then you’ve likely never had to resize your C: or D:, and we assume it is a physical server or VM with low storage usage. This update requires 250 MB of free space

in the recovery partition to install successfully. If the recovery partition does not have sufficient free space, this update will fail

Try resizing it with a third-party tool from 512MB to something like 1.5GB with (You need 250MB+ free space)

https://gparted.org/livecd.php

GParted — A free application for graphically managing disk device partitions

comment: To do this right with just batch/Powershell or command it get’s a little bit more complicated because you will have to re-create the special recovery partition.

TO Delete and re-create the “Recovery Partition” you would need “WinRe.wim” from MS media. Or you DUMP the current “Recovery Partition”, delete the partition and re-create it? Enough complex? Again > DO you need Bitlocker on Server? if NO leave it you DO NOT NEED the patch!

How we found out the error first:

The SRV we first observed had NO Recovery Partition at all. We initially thought those were NOT affected, similar to the client Recovery Update patch, which causes problems with too-small recovery partitions. However, KB5034439 does not mention the special case where customers do not have ANY Recovery Partition on Servers, which most large enterprises seem to have to save space. Only MS does not know or can waste Terrabyte or wants it that way so their sales for Cloud storage goes up 5%?

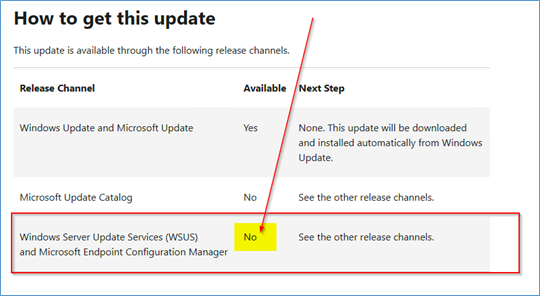

The way some Enterprise customer got the patch?

The KB table states that the KB will NOT be distributed through WSUS Server.

We wonder why our server got the patch. Maybe Self Update WSUS Mechanism? We could not find the patch in WSUS GUI after 11.01.2024 lunchtime.

Question to MS: Do you check in the KB5034439 IF the OS has a Recovery Partition at start or just begin and fail? 😉

SRV 2022 affected and attached to WSUS Server 2022. Please note the customer does not want a Recovery Partition.

Here a sample of a SRV 2022 with the Recovery Partition:

Partition layout out of the BOX SRV 2022 Default installed Partition

Some links for client OS same problem:

FAQ from MS:

What kind of security feature could be bypassed by successfully exploiting this vulnerability?

A successful attacker could bypass the BitLocker Device Encryption feature on the system storage device. An attacker with physical access to the target could exploit this vulnerability to gain access to encrypted data.

Are there additional steps that I need to take to be protected from this vulnerability?

Depending on the version of Windows you are running, you may need to take additional steps to update Windows Recovery Environment (WinRE) to be protected from this vulnerability.

For the latest of Windows the process of updating WinRE is now fully automated. The following versions of Windows require no additional steps as WinRE will be updated as a part of Latest Cumulative Update if you are getting updates from Windows Update and WSUS.:

- Windows 11 Version 23H2 for x64-based Systems

- Windows 11 Version 23H2 for ARM64-based Systems

- Windows 11 Version 22H2 for x64-based Systems

- Windows 11 Version 22H2 for ARM64-based Systems

For the following versions of Windows, Windows Recovery Environment updates listed below are available that automatically apply latest Safe OS Dynamic Update to WinRE from the running Windows OS:

- Windows Server 2022 (Server Core installation) (KB5034439: Windows Recovery Environment update for Azure Stack HCI, version 22H2 and Windows Server 2022: Jan 9, 2024)

- Windows Server 2022 (KB5034439: Windows Recovery Environment update for Azure Stack HCI, version 22H2 and Windows Server 2022: January 9, 2024)

- Windows Server 2022, 23H2 Edition (Server Core installation) (KB5034439: Windows Recovery Environment update for Azure Stack HCI, version 22H2 and Windows Server 2022: January 9, 2024)

- Windows 11 version 21H2 for x64-based Systems (KB5034440: Windows Recovery Environment update for Windows 11, version 21H2: January 9, 2024)

- Windows 10 Version 22H2 for x64-based Systems (KB5034441: Windows Recovery Environment update for Windows 10, version 21H2 and 22H2: January 9, 2024)

- Windows 10 Version 22H2 for 32-bit Systems (KB5034441: Windows Recovery Environment update for Windows 10, version 21H2 and 22H2: January 9, 2024)

- Windows 10 Version 21H2 for x64-based Systems (KB5034441: Windows Recovery Environment update for Windows 10, version 21H2 and 22H2: January 9, 2024)

- Windows 10 Version 21H2 for 32-bit Systems (KB5034441: Windows Recovery Environment update for Windows 10, version 21H2 and 22H2: January 9, 2024)

Can a bootable Windows ISO or USB flash drive that boot to Windows RE be used to exploit this vulnerability?

No. The exploit is only possible with the winre.wim on the recovery partition of the device.

Can a vulnerable version of WinRE WIM file be used to exploit this vulnerability?

No. A BitLocker encrypted drive cannot be accessed via an arbitrary WinRE WIM file hosted on an external drive. Please complete all steps in Microsoft Learn | Add an Update to Windows RE | Apply the update to a running PC to ensure that the updated Windows RE image is turned on and correctly configured for your Windows installation.

If TPM+PIN BitLocker protectors are being used, can the vulnerability be exploited if the attacker does not know the TPM PIN?

No.

To exploit the vulnerability the attacker needs to know the TPM PIN if the user is protected by the BitLocker TPM+PIN.

How do I check whether WinRE has successfully updated?

Use DISM /Get-Packages on a mounted WinRE image to ensure latest Safe OS Dynamic Update package is present. For more information, see Check the WinRE image version.

|

|

GERMAN / DEUTSCH

Sicherheitsprobleme mit Microsoft Patch KB5034439 für Server 2022

Microsoft Patch KB5034439 führt auf Server 2022 zu Fehlern, insbesondere auf Servern ohne Wiederherstellungspartition oder mit zu kleiner Wiederherstellungspartition (kleiner oder gleich 0,5 GB).

Fehlercode: KB5034439, 0x8024200

Vor Monaten, als wir erstmals mit Windows Server 2022 interagierten, wurde automatisch eine Wiederherstellungspartition installiert, was insbesondere auf VMware zu Problemen führte, da wir anschließend das Laufwerk C: auf einem Host nicht mehr vergrößern konnten. Ein Blick auf die Partitionsstruktur erklärt, warum.

Oder für PowerShell-Enthusiasten:

powershellCopy code

Get-Partition | Format-Table Get-Partition | Where-Object { $_.Type -eq “Recovery” }

In der typischen Konfiguration von Windows Server 2022 befindet sich diese Wiederherstellungspartition hinter der Systempartition mit dem Windows-Verzeichnis.

Das vergangene Problem für VMware/Storage-Administratoren und warum wir es entfernt haben:

Ihre Anwesenheit verhindert die Erweiterung des Dateisystems, wie zum Beispiel bei Laufwerk C:, eine häufige Anforderung in virtuellen Systemen, bei denen das Ändern der Festplattengröße häufig vorkommt und der Speicherplatz bei Bedarf angepasst wird, um Speicherplatz zu sparen.

Warum dies bisher kein Problem war:

Da wir diese Wiederherstellungspartition in Unternehmensumgebungen nie nutzen und Platz sparen wollen, haben wir uns entschieden, sie zu löschen. Warum sollten Sie Terabyte an Platz verschwenden, wenn Sie Veeam und Netapp Snapshots verwenden? Einige Storage-Saver ändern fast wöchentlich Partitionen, daher benötigten wir eine Lösung.

An diesem Punkt habe ich Menschen gefragt, ob dies eine kluge Idee wäre, da wir nicht wissen, ob zukünftige Betriebssystem-Upgrades dies bewältigen können oder daran scheitern können. 😉

Das Problem jetzt im Jahr 2024:

Es gibt einen Angriff auf Server, die mit BitLocker verschlüsselt sind.

CVE-2024-20666 – Security Update Guide – Microsoft – BitLocker Security Feature Bypass Vulnerability

Hauptpunkt: Der Angreifer benötigt “physischen” Zugriff auf den eigenständigen Server oder den VM-Host über VCenter.

Ein erfolgreicher Angreifer könnte die BitLocker-Geräteverschlüsselung auf dem Speichergerät des Systems umgehen. Ein Angreifer mit physischem Zugriff auf das Ziel könnte diese Schwachstelle ausnutzen, um auf verschlüsselte Daten zuzugreifen.

Ein Angreifer kann die Wiederherstellungsoptionen nutzen, um einen Start in diesem Modus zu initiieren und anschließend Zugriff auf das verschlüsselte Dateisystem zu erhalten. Das kürzlich von Microsoft veröffentlichte Patch behebt diese Schwachstelle, führt jedoch zu einer neuen Komplikation: Die aktualisierte Wiederherstellungspartition ist größer und benötigt mehr Platz, um effektiv zu funktionieren.

Fehler oder Installationsfehler beim Versuch, das Patch zu installieren:

Windows konnte das folgende Update nicht installieren, Fehler 0x8024200B:

2024-01 Sicherheitsupdate für das Microsoft Server-Betriebssystem Version 21H2 für x64-basierte Systeme (KB5034439).

Wir sehen diesen Fehler auf einem:

SRV 21H2, 20348.2227, Windows Server 2022, Englisch, VL, ohne Wiederherstellungspartition

Alle vor 01/2024 installierten Patches (monatlich am Patch-Tag) haben sich gut installiert. Alle Patches vor 01/2024 haben sich heute gut installiert, außer dem KB5034439-Patch.

Aktuelle Workaround 14.01.2024:

Denken Sie daran, dass der Angreifer “physischen” Zugriff auf den eigenständigen Server (KMS/Remote Video) oder den VM-Host über VCenter benötigt. Kümmern Sie sich besonders um physische Server wie DC, CA PKI, die Bitlocker ausführen, aus Sicherheitsgründen. Einige Personen haben auch die Wiederherstellungspartition aktiviert, da eine Wiederherstellung aus dem Backup immer die letzte Option in Unternehmen ist und niemals passieren sollte.

Wenn Sie KEINE BITLOCKER SERVER-Verschlüsselung verwenden > Lassen Sie es > Rühren Sie es nicht an. Sie “KÖNNEN” das bereits heruntergeladene Patch von Ihrem WSUS-Client mit einem Batch entfernen > Siehe ENDE des Blogs für das Skript. Wenn Sie Ihren WSUS-Server auf das Patch oder den Windows Update-Katalog überprüfen, ist es nicht mehr vorhanden. Nichts passiert, wenn das Patch da ist und Sie Bitlocker nicht verwenden. Sie sind sicher, nur das Patch wird bei jeder Suche nach Updates wieder erscheinen. Das ist alles, nichts passiert. Schlaf weiter.

Wenn Sie KEINE Wiederherstellungspartition haben:

Etwa 80% in Unternehmensumgebungen mit VMware und Storage.

Nichts passiert, das Patch wird bei der Installation fehlschlagen und der Server startet problemlos. Das Patch wird einfach wieder erscheinen und fehlschlagen.

Sie sind sicher, auch wenn Sie Bitlocker verwenden, da der Angreifer die Wiederherstellungspartition nicht verwenden kann, um Bitlocker zu umgehen.

Wenn Ihr Server das Patch bereits lokal von WSUS abgerufen hat, möchten Sie es möglicherweise manuell aus der Downloadstruktur des WSUS-Clients entfernen. Siehe Ende des Blogbeitrags für ein Beispiel-Skript (auf eigene Gefahr verwenden). Wenn Sie es so lassen, wie es ist, wird es bei jeder Suche einfach fehlschlagen.

Wenn Sie eine Wiederherstellungspartition am Ende haben (Standard):

Dann mussten Sie wahrscheinlich Ihre C: oder D: noch nie vergrößern, und wir gehen davon aus, dass es sich um einen physischen Server oder eine VM mit geringer Speicherauslastung handelt.

Versuchen Sie, sie mit einem Tool von Drittanbietern von 512 MB auf etwas wie 1,5 GB zu vergrößern:

https://gparted.org/livecd.php

GParted — Eine kostenlose Anwendung zur grafischen Verwaltung von Festplattenpartitionen

Kommentar: Um dies richtig zu machen, wird es mit nur Batch/Powershell oder Befehl etwas komplizierter, da Sie die spezielle Wiederherstellungspartition neu erstellen müssen.

Um die “Wiederherstellungspartition” zu löschen und neu zu erstellen, benötigen Sie “WinRe.wim” von MS-Medien. Oder Sie speichern die aktuelle “Wiederherstellungspartition”, löschen die Partition und erstellen sie neu? Ausreichend komplex? Nochmals > Benötigen Sie Bitlocker auf dem Server? Wenn NEIN, lassen Sie es, Sie BENÖTIGEN DAS Patch NICHT!

Wie wir den Fehler zuerst entdeckt haben:

Der SRV, den wir zuerst beobachtet haben, hatte überhaupt keine Wiederherstellungspartition. Anfangs dachten wir, dass diese nicht betroffen wären, ähnlich wie bei der Client-Wiederherstellungsupdate-Patch, die Probleme mit zu kleinen Wiederherstellungspartitionen verursacht. Allerdings erwähnt KB5034439 nicht den speziellen Fall, dass Kunden KEINE Wiederherstellungspartition auf Servern haben, die die meisten großen Unternehmen zu haben scheinen, um Platz zu sparen. Nur MS weiß es nicht oder kann Terabyte verschwenden oder möchte es so haben, damit der Verkauf von Cloud-Speicher um 5% steigt?

Wie einige Enterprise-Kunden das Patch erhalten haben?

Die KB-Tabelle besagt, dass das KB NICHT über WSUS Server verteilt wird.

Wir fragen uns, warum unser Server das Patch erhalten hat. Vielleicht Selbstupdate-Mechanismus WSUS? Wir konnten das Patch nach dem 11.01.2024 Mittag nicht im WSUS-GUI finden.

Frage an MS: Überprüfen Sie im KB5034439, OB das Betriebssystem eine Wiederherstellungspartition hat oder beginnen Sie einfach und scheitern? 😉

Link zur Microsoft-Supportseite: https://support.microsoft.com/de-de/topic/kb5034439-windows-recovery-environment-update-for-azure-stack-hci-version-22h2-and-windows-server-2022-january-9-2024-6f9d26e6-784c-4503-a3c6-0beedda443ca

SRV 2022 betroffen und an WSUS Server 2022 angeschlossen. Beachten Sie, dass der Kunde keine Wiederherstellungspartition wünscht.

Hier ein Beispiel für einen SRV 2022 mit Wiederherstellungspartition: https://answers.microsoft.com/en-us/windowserver/forum/all/windows-update-failure-on-january-9-2024kb5034129/61af6d50-1f7d-4863-8efb-46869f65885c

Partitionslayout Out-of-the-BOX SRV 2022 Standard installierte Partition

Einige Links für Client-Betriebssysteme mit demselben Problem:

- KB5034441: Windows Recovery Environment Update für Windows 10 Version 21H2 und 22H2 – 9. Januar 2024

- Windows 11 Update Fehler aufgrund der WinRE-Partition – Erklärt von Microsoft – KB5028997

- Microsoft hat es wieder getan – Vorsicht vor fehlerhaftem Update KB5034441

FAQ von MS:

Welche Art von Sicherheitsfunktion könnte durch eine erfolgreiche Ausnutzung dieser Schwachstelle umgangen werden?

Ein erfolgreicher Angreifer könnte die BitLocker-Geräteverschlüsselung auf dem Speichergerät des Systems umgehen. Ein Angreifer mit physischem Zugriff auf das Ziel könnte diese Schwachstelle ausnutzen, um auf verschlüsselte Daten zuzugreifen.

Gibt es zusätzliche Schritte, die ich unternehmen muss, um vor dieser Schwachstelle geschützt zu sein?

Je nach Windows-Version müssen möglicherweise zusätzliche Schritte unternommen werden, um das Windows Recovery Environment (WinRE) zu aktualisieren und vor dieser Schwachstelle geschützt zu sein.

Für die neuesten Versionen von Windows ist der Prozess der Aktualisierung von WinRE nun vollständig automatisiert. Die folgenden Versionen von Windows erfordern keine zusätzlichen Schritte, da WinRE als Teil des neuesten kumulativen Updates aktualisiert wird, wenn Sie Updates von Windows Update und WSUS erhalten:

- Windows 11 Version 23H2 für x64-basierte Systeme

- Windows 11 Version 23H2 für ARM64-basierte Systeme

- Windows 11 Version 22H2 für x64-basierte Systeme

- Windows 11 Version 22H2 für ARM64-basierte Systeme

Für die folgenden Versionen von Windows stehen automatische Updates für das Windows Recovery Environment zur Verfügung, die das neueste Safe OS Dynamic Update automatisch auf WinRE ausführen:

- Windows Server 2022 (Installation des Serverkerns) (KB5034439: Windows Recovery Environment Update für Azure Stack HCI, Version 22H2 und Windows Server 2022: 9. Januar 2024)

- Windows Server 2022 (KB5034439: Windows Recovery Environment Update für Azure Stack HCI, Version 22H2 und Windows Server 2022: 9. Januar 2024)

- Windows Server 2022, 23H2 Edition (Installation des Serverkerns) (KB5034439: Windows Recovery Environment Update für Azure Stack HCI, Version 22H2 und Windows Server 2022: 9. Januar 2024)

- Windows 11 Version 21H2 für x64-basierte Systeme (KB5034440: Windows Recovery Environment Update für Windows 11, Version 21H2: 9. Januar 2024)

- Windows 10 Version 22H2 für x64-basierte Systeme (KB5034441: Windows Recovery Environment Update für Windows 10, Version 21H2 und 22H2: 9. Januar 2024)

- Windows 10 Version 22H2 für 32-Bit-Systeme (KB503444

Kann eine bootfähige Windows ISO oder ein USB-Flash-Laufwerk, das zu Windows RE bootet, dazu verwendet werden, diese Schwachstelle auszunutzen?

Nein. Die Ausnutzung ist nur mit der winre.wim auf der Wiederherstellungspartition des Geräts möglich.

Kann eine anfällige Version der WinRE-WIM-Datei dazu verwendet werden, diese Schwachstelle auszunutzen?

Nein. Auf eine mit BitLocker verschlüsselte Festplatte kann nicht über eine beliebige WinRE-WIM-Datei zugegriffen werden, die auf einem externen Laufwerk gehostet wird. Führen Sie alle Schritte unter Microsoft Learn durch | Fügen Sie ein Update zu Windows RE hinzu | Wenden Sie das Update auf einem laufenden PC an, um sicherzustellen, dass das aktualisierte Windows RE-Image aktiviert und korrekt für Ihre Windows-Installation konfiguriert ist.

Wenn TPM+PIN BitLocker-Schutzmechanismen verwendet werden, kann die Schwachstelle ausgenutzt werden, wenn der Angreifer die TPM-PIN nicht kennt?

Nein. Um die Schwachstelle auszunutzen, muss der Angreifer die TPM-PIN kennen, wenn der Benutzer durch BitLocker TPM+PIN geschützt ist.

Wie überprüfe ich, ob WinRE erfolgreich aktualisiert wurde?

Verwenden Sie DISM /Get-Packages auf einem eingebundenen WinRE-Image, um sicherzustellen, dass das neueste Safe OS Dynamic Update-Paket vorhanden ist. Weitere Informationen finden Sie unter Überprüfen der WinRE-Image-Version.

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.